TECHNIKA NA USŁUGACH TAJNYCH SŁUŻB W FILATELISTYCE

Życie emeryta wojskowego przybiera różne oblicza. Zazwyczaj nie ma już kim dowodzić, nie ma kogo stawiać na baczność, a co gorsza okazuje się, że nie jesteśmy już najmądrzejsi. Przykładowo w dziedzinie high technology coraz częściej dominują wnuczęta, nie my. Na to nakładają się różne dolegliwości zdrowotne, czy też koszmary dezubekizacyjne. I cóż począć? Nie poddawać się jak przystało na człowieka munduru. Są na to różne sposoby: jakieś pół etatu, działka, aktywność społeczna, ale też książki na które kiedyś nie było czasu, lub … odkurzenie zamierzchłych pasji kolekcjonerskich. Kilka lat temu na łamach GWiR w wersji elektronicznej próbowałem wskrzesić ducha kolekcjonerskiego, ale bezskutecznie. Zresztą z czasem sam doszedłem do wniosku, że wszelkiemu zbieractwu należy nadać bardziej konkretny sens. Generuje to pewną aktywność, może mniej fizyczną, a bardziej mentalną. A czy nie o to chodzi? Przykładem niech będzie filatelistyka. Wykorzystując znaczki pocztowe można zgłębiać różne aspekty życia. Ja spróbuję opowiedzieć o zastosowaniu techniki w działalności tajnych służb.

Zdobycze techniki, ich miniutaryzacja i wszechobecna elektronika to produkty ułatwiające ludziom życie, ale prawdopodobnie nie było wynalazku technicznego, który by nie został w jakiejś formie przystosowany do celów szpiegowskich. Od kilku dekad praca wywiadów byłby też nie do pomyślenia bez lotniczego rozpoznania fotograficznego

i elektronicznego oraz bez szpiegostwa satelitarnego. Dzisiaj do tego arsenału służb tajnych dołączyła cyberinwigilacja.

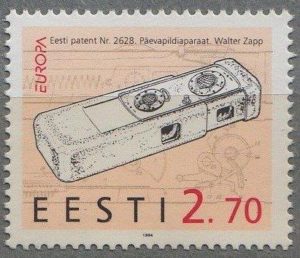

W II połowie XIX wieku aparat fotograficzny był tak znaczącym cudem techniki, że niejednemu jego posiadaczowi szybko zjednywał kontakty towarzyskie. Tak też było podczas wojny secesyjnej (1861-1865), kiedy szef waszyngtońskiej agencji wywiadowczej Lafayett Baker zapuszczał się na tereny konfederatów jako fotograf, głównie do kantyn oficerskich, by w towarzyskich rozmowach pozyskiwać informacje wywiadowcze. Oczywiście jego rekwizytem był aparat fotograficzny, choć co prawda niesprawny. Niecały wiek później w stolicy Łotwy pewien Niemiec Walter Zapp skonstruował aparat fotograficzny Minox, którego zasadniczym walorem była miniaturyzacja. Nie był to już rekwizyt do obnoszenia się i nawiązywania kontaktów. Posiadacz takiego gadżetu to z reguły ktoś wykonujący zadania wywiadowcze i raczej dbający o skrzętne ukrycie narzędzia pracy, np. w szczotce do ubrania .

niejednemu jego posiadaczowi szybko zjednywał kontakty towarzyskie. Tak też było podczas wojny secesyjnej (1861-1865), kiedy szef waszyngtońskiej agencji wywiadowczej Lafayett Baker zapuszczał się na tereny konfederatów jako fotograf, głównie do kantyn oficerskich, by w towarzyskich rozmowach pozyskiwać informacje wywiadowcze. Oczywiście jego rekwizytem był aparat fotograficzny, choć co prawda niesprawny. Niecały wiek później w stolicy Łotwy pewien Niemiec Walter Zapp skonstruował aparat fotograficzny Minox, którego zasadniczym walorem była miniaturyzacja. Nie był to już rekwizyt do obnoszenia się i nawiązywania kontaktów. Posiadacz takiego gadżetu to z reguły ktoś wykonujący zadania wywiadowcze i raczej dbający o skrzętne ukrycie narzędzia pracy, np. w szczotce do ubrania .  Aparaty Minox zyskały miano kultowych dzięki ponadczasowej konstrukcji, wzornictwu, jakości oraz wymiarom 80 x 27 x 16 mm i wadze 130 g. Klisza aparatu o szerokości 9,2 mm, bez perforacji umożliwiała wykonanie 50 ekspozycji. Krótko po uruchomieniu produkcji w 1938 roku Minox nie zrobił jednak furory, niemniej znalazł na rynku swoją niszę. Zainteresowały się nim służby specjalne. Dość wspomnieć, że w okresie II wojny światowej wyprodukowano 17.500 egzemplarzy lilipucich aparatów i nadal mają się dobrze z tym, że oczywiście już w wersji cyfrowej z matrycą co najmniej 5 megapikseli.

Aparaty Minox zyskały miano kultowych dzięki ponadczasowej konstrukcji, wzornictwu, jakości oraz wymiarom 80 x 27 x 16 mm i wadze 130 g. Klisza aparatu o szerokości 9,2 mm, bez perforacji umożliwiała wykonanie 50 ekspozycji. Krótko po uruchomieniu produkcji w 1938 roku Minox nie zrobił jednak furory, niemniej znalazł na rynku swoją niszę. Zainteresowały się nim służby specjalne. Dość wspomnieć, że w okresie II wojny światowej wyprodukowano 17.500 egzemplarzy lilipucich aparatów i nadal mają się dobrze z tym, że oczywiście już w wersji cyfrowej z matrycą co najmniej 5 megapikseli.

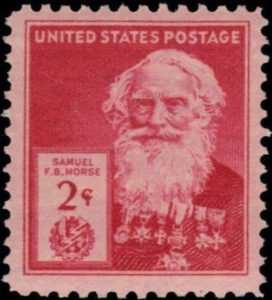

Technika ze swoim bogatym spektrum zastosowań posiada również coś dla ucha. Podczas wspomnianej już wojny secesyjnej agenci obu walczących stron korzystali

z dobrodziejstwa wynalazku Samuela Morse’a .

Podłącz ając się do linii telegraficznych odbierali przekazywane impulsy. Pierwszym telegrafistą-szpiegiem, przechwytującym informacje przeciwnika „prosto ze słupa” był J. Kerby pozostający na usługach wywiadu wojsk Północy. Można przyjąć, że były to początki podsłuchu technicznego, jako jednego ze środków pracy operacyjnej służb specjalnych.

ając się do linii telegraficznych odbierali przekazywane impulsy. Pierwszym telegrafistą-szpiegiem, przechwytującym informacje przeciwnika „prosto ze słupa” był J. Kerby pozostający na usługach wywiadu wojsk Północy. Można przyjąć, że były to początki podsłuchu technicznego, jako jednego ze środków pracy operacyjnej służb specjalnych.

Kolejne sto lat później stosowanie podsłuchu nie wymagało już wdrapywania się na słupy telegraficzne, wprost przeciwnie zejście do podziemia zapewniało dużo większe możliwości w pozyskiwaniu informacji wywiadowczych.

Po II wojnie światowej w Berlinie podzielonym na strefy okupacyjne ścierały się szlaki wielu wywiadów. W 1954 roku niemiecki agent pracujący dla CIA zlokalizował mufę kablową głównej linii telefonicznej Rosjan, znajdującą się na terenie radzieckiej strefy okupacyjnej, w odległości 500 m od granicy sektora amerykańskiego.

Zachodnie służby nie mogły przepuścić takiej okazji. CIA, MI5, MI6 i ówczesna Organizacja Gehlena wspólnie podjęły decyzję o wykopaniu tunelu pod linią graniczną, na której później zbudowano Mur Berliński, a następnie naszpikowaniu go urządzeniami podsłuchowymi najnowszej wówczas generacji. Całej operacji nadano kryptonim „Gold”. Kolejnym zadaniem było podłączenie się poprzez ową mufę do przewodów kabla wschodniego w taki sposób by nawet na sekundę nie zakłócić ruchu telefonicznego. Po czterech miesiącach tunel został ukończony. Dwieście magnetofonów nagrywało rozmowy dowódców radzieckich przez cała dobę. Codziennie z Berlina Zachodniego do Waszyngtonu i Londynu dostarczano, w celu przetłumaczenia i analizy, około 400 godzin nagrań taśmowych. Urobek operacyjny z podsłuchanych rozmów był tak duży, że CIA musiała zatrudnić dodatkową armię specjalistów do oceny przydatności uzyskanych informacji. Niestety el dorado informacyjne trwało tylko niecały rok. Co prawda Rosjanie twierdzili, że odkryli tunel całkiem przypadkowo, ale jak później wykazała historia, KGB wiedział o operacji „Gold” jeszcze przed wbiciem pierwszej łopaty w ziemię. Poinformował go o tym wysoki oficer brytyjskiego wywiadu George Blake – współpracownik KGB. Rosjanie nie przeszkadzali zachodnim służbom w operacji „Gold”, aby w ten sposób ochronić własne źródło informacji. Błędnie jednak sądzili, że Blake dostarczy im dużo ważniejszych informacji niż te, które stracą w tunelu. W końcu sam Blake został zdekonspirowany przez oficera polskiego wywiadu ppłk. Michała Goleniowskiego, od 1959 roku współpracującego z CIA.

Innym przykładem zastosowania najnowocześniejszych osiągnieć technicznych

w służbie wywiadu był amerykański okręt szpiegowski USS „Pueblo”.

W 1968 roku uczestniczył w misji marynarki wojennej USA i Agencji Bezpieczeństwa Narodowego – NSA[1] u brzegów Koreańskiej Republiki Ludowo-Demokratycznej. Operację opatrzono kryptonimem „Pinkoot I”. USS „Pueblo” był oficjalnie jednostką badawczą, zaś rzeczywistym jego zadaniem było śledzenie północnokoreańskiej komunikacji elektronicznej oraz zbieranie informacji o ruchach flot KRL-D i Rosjan. Do tego celu miało służyć wysokiej klasy, jak na ówczesne lata, wyposażenie okrętu w elektroniczną aparaturę szpiegowską. Może świat by się nie dowiedział o misji Amerykanów gdyby Koreańczycy nie przejęli pływającego szpiega. Po wielu miesiącach przesłuchań załoga amerykańska odzyskała wolność, a okręt do dzisiaj stanowi atrakcję turystyczną w północnokoreańskim porcie Pjongjang. W 2008 roku KRL-D uroczyście świętowała 40. rocznicę spektakularnego sukcesu w starciu z reżimem kapitalistycznym i z tej okazji wydała znaczek pocztowy przedstawiający USS „Pueblo”, przycumowany do nabrzeża oraz załogę schodzącą na ląd z podniesionymi rękami (fot. 5).

Niestety wywiad amerykański zaliczył również niepowodzenie w powietrzu. Radziecka rakieta klasy ziemia-powietrze S-75, wystrzelona 1 maja 1960 roku ze stanowiska w pobliżu Swierdłowska na środkowym Uralu, zakończyła trwającą już od czterech lat ściśle tajną operację „Overflight”. W tym dniu nad terytorium ZSRR pilot amerykański Gary Power wykonywał lot samolotem szpiegowskim Lockheed U-2 (fot. 6) o przydomku Dragon Lady.

Są to amerykańskie wysokościowe samoloty rozpoznawcze budowane na zamówienie CIA z możliwością odbywania lotów na pułapie ponad 21 tys. metrów. Wówczas miało to być poza zasięgiem radzieckich rakiet przeciwlotniczych. Samoloty U-2 potrafią skutecznie działać

w dzień i w nocy, w każdych warunkach pogodowych, bardzo długo utrzymując się w powietrzu. Wyposażone w elektrooptyczne kamery fotografują obiekty będące nawet kilkaset kilometrów w bok od toru lotu samolotu. Ponadto cała gama różnorodnych czujników rejestruje elektroniczne sygnały, próbki powietrza itp. Swego czasu jedna z takich maszyn wykryła np. istnienie kosmodromu Bajkonur oraz stanowiska rakiet SS-4 podczas kryzysu kubańskiego.

Ze względu na stratosferyczną wysokość lotu U-2 oraz brak bojowych testów, Rosjanie do zestrzelenia maszyny Garyego Powers’a wystrzelili aż czternaście rakiet, co wiązało się dekonspiracją ich osiągów, a te były skrzętnie ukrywane. Dodatkowo

w zwalczeniu U-2 uczestniczyły dwa samoloty myśliwskie MiG-19 i jeden z nich został zestrzelony rodzimą rakietą. W rezultacie był to szok dla Amerykanów, którzy nie spodziewali się tego, że Rosjanie mogli zagrozić ich samolotom na tak dużej wysokości.

W praktyce było to również zaskoczenie dla samych Rosjan, ponieważ nie znali ostatecznych osiągów swoich rakiet.

Mimo rozwoju satelitów szpiegowskich, oraz pojawienia się nowych tego typu maszyn, U-2 nadal pozostają w służbie USAF[2]. Na ich korzyść w porównaniu do innych metod obserwacji – np. satelitów, wpływają koszty eksploatacji oraz swoboda działania. Satelity nie zawsze są dostępne w danym miejscu, a samolot można wysłać zawsze.

Na usługach CIA latają także samoloty wczesnego ostrzegania, których głównym zadaniem jest wykrywanie za pomocą radarów innych statków powietrznych, a także okrętów na morzu. Idea zbudowania takich samolotów podyktowana była właściwością fal radarowych, które rozchodzą się prostoliniowo. Tym samym zasięg stacji radiolokacyjnych umieszczonych na powierzchni ziemi lub morza ograniczony jest naturalnymi przeszkodami terenowymi, a przede wszystkim kulistością Ziemi. Natomiast wyniesienie anteny radaru na pewną wysokość pozwala na proporcjonalne zwiększenie zasięgu wykrywania. Tak też uzupełnieniem naziemnych systemów radarowych stały się samoloty wczesnego ostrzegania z charakterystycznym dyskiem nad kadłubem: Ił A-50 produkcji radzieckiej oraz amerykańskie AWACS.

Ów dysk stanowi osłonę dla anteny radaru i wielu innych szpiegowskich sensorów. AWACS odnosi się zasadniczo do samolotów Boenig E-3 Sentry

Ów dysk stanowi osłonę dla anteny radaru i wielu innych szpiegowskich sensorów. AWACS odnosi się zasadniczo do samolotów Boenig E-3 Sentry

Im wyżej tym lepiej widać i z tej oczywistości już od dawna korzystają wywiady wielu państw. W kosmosie aż się roi od sztucznych satelitów, a wśród nich satelitów rozpoznawczych – w istocie szpiegowskich.

Zadaniem ich jest dostarczanie danych o potencjale gospodarczo-militarnym ewentualnego przeciwnika, dyslokacji jego sił zbrojnych i wyposażeniu, a także o stopniu przygotowań do obrony kraju. Odpowiednio wyposażone fotografują instalacje wojskowe, kontrolują ruchy wojsk, ostrzegają przed atakami rakietowymi oraz przechwytują łączność i inne sygnały z Ziemi. Dla satelitów szpiegowskich nie są przeszkodą ani noc, ani chmury, zdjęcia wykonane w podczerwieni są o dużej rozdzielczości, nawet poniżej jednego metra.

I na koniec powróćmy na ziemię, gdzie nasze życie jest nadzorowane od zawsze, a w ciągu ostatnich dekad ta kontrola jest szczególnie zintensyfikowana. Komputery

i udzielanie się w sieciach społecznościowych, geolokalizacja w smartfonach, hasła wrzucane w wyszukiwarek, to wszystko sprawia, że nasze internetowe życie online nie należy już tylko do nas. Rozmowy z telefonów komórkowych czy przez Skype’a mogą być w każdej chwili nagrywane, nasza egzystencja jest dostępna w sieci w postaci baz danych, a szczegóły

z naszego życia są magazynowane w specjalnych ośrodkach strzeżonych niczym bazy wojskowe. Wbrew temu co większość z nas sądzi, zostawiamy ślady w Internecie. Każdy ma swojego Avatara, który podąża za nami niczym duch z greckiej mitologii. A to, że nie widzimy naszego cyfrowego cienia to dlatego, iż nie zdajemy sobie sprawy z jego istnienia. Nowoczesne technologie umożliwiają wgląd w nasze prywatne życie. Pytanie – kto nagrywa te informacje i do czego są wykorzystywane? Big Brother? Robią to hakerzy, spece od cyfrowej inwigilacji, buntownicy systemu, Google, Facebook i …. oczywiście tajne służby.

Wachlarz szpiegowskich programów przekracza ludzką wyobraźnię, przykładem mogą być programy do rozpoznawania głosu człowieka, jego sylwetki a nawet twarzy. Oczywiście aktywność w tym przedmiocie przede wszystkim przejawiają służby specjalne oraz afiliowane przy nich grupy hakerów. Tak też wgląd do naszych danych jest już faktem i jako ciekawostka – dostęp do naszych rozmów telefonicznych w czasie rzeczywistym jest niczym innym jak podsłuchem.

Wachlarz szpiegowskich programów przekracza ludzką wyobraźnię, przykładem mogą być programy do rozpoznawania głosu człowieka, jego sylwetki a nawet twarzy. Oczywiście aktywność w tym przedmiocie przede wszystkim przejawiają służby specjalne oraz afiliowane przy nich grupy hakerów. Tak też wgląd do naszych danych jest już faktem i jako ciekawostka – dostęp do naszych rozmów telefonicznych w czasie rzeczywistym jest niczym innym jak podsłuchem.

Istnieje też druga strona medalu. Czasami świadomie sięgamy po zdobycze technologiczne, np. dla podniesienia poziomu naszego bezpieczeństwa. Dobrowolnie instalujemy kamery nad drzwiami, na słupach i ogrodzeniach. Tym samym rezygnujemy z wolności na korzyść bezpieczeństwa nie bacząc na to, że bezpieczeństwo to też inwigilacja, której końcowym produktem jest informacja – czyli podstawowy cel działalności wywiadów. Czy to nie przypomina tańca z diabłem ?

Rodzi się więc pytanie, czy możemy stawić czoła cyberinwigilacji? Zdecydowanie nie, jedynie możemy utrudnić pracę kolekcjonerom naszych danych. Przecież nie wyzbędziemy się całkowicie gadżetów elektronicznych z codziennego życia: laptopów, telefonów komórkowych, tabletów, smartfonów, kamerek i nawigacji samochodowych oraz innych dobrodziejstw elektronicznych.

Ciekawy jestem czy tym artykułem udało mi się skłonić czytelnika do jakichś refleksji, a tym samym oderwać od emeryckiej rzeczywistości.

Ryszard CIEŚLAK

LITERATURA:

Terry Crowdy, Historia szpiegostwa i agentury, Warszawa 2006 r.

Janusz Piekałkiewicz, Dzieje szpiegostwa, Warszawa 1999 r.

Materiał filmowy: An eye on you, reż. Alexandre Valenti, prod. Francja 2015 r.

Wikipedia.

National Security Agency – Amerykańska wewnętrzna agencja wywiadowcza, powstała w kwietniu 1952 r.

i koordynująca m.in. zadania wywiadu elektronicznego,

United States Air Force – Siły Powietrzne Stanów Zjednoczonych.

Airborne Warning and Control System – Lotniczy System Ostrzegania i Kontroli.

Visit Today : 7

Visit Today : 7 Visit Yesterday : 9

Visit Yesterday : 9 This Month : 115

This Month : 115 Total Visit : 17020

Total Visit : 17020 Who's Online : 1

Who's Online : 1